Como Fones e Caixas Bluetooth São Expostos em Sua Rede Doméstica

Por Fernando Webeira / Analise de Segurança ( Fones e Caixas Bluetooth São Expostos )

Como Fones e Caixas Bluetooth São Expostos em Sua Rede Doméstica

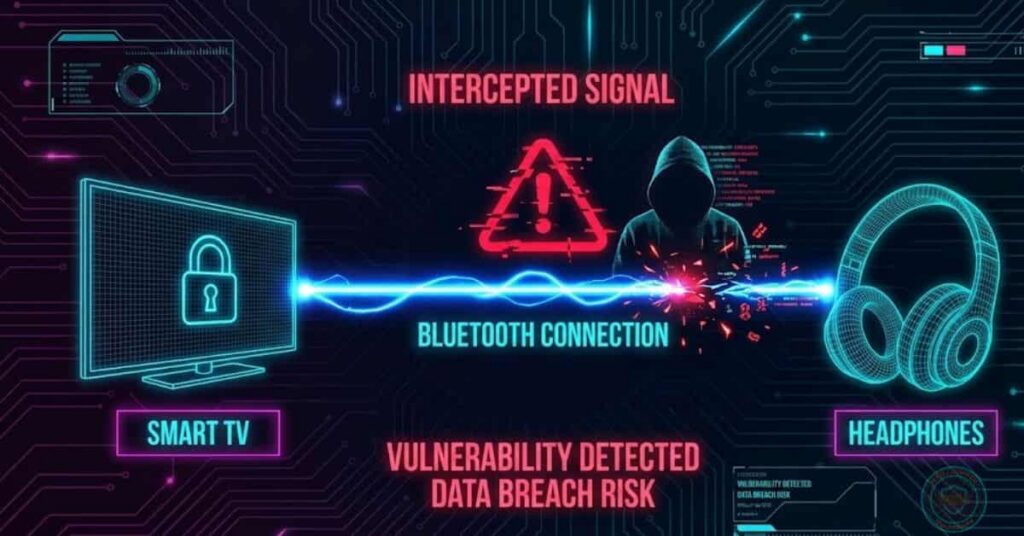

Você chega em casa após um dia longo, senta no sofá e conecta seus fones noise cancelling na Smart TV para assistir a uma série sem incomodar a família. Ou talvez você ligue aquela caixa de som Bluetooth antiga para ouvir um podcast enquanto cozinha. A sensação é de conforto e privacidade. Como Fones e Caixas Bluetooth São Expostos, no mundo da segurança da informação, o conforto muitas vezes caminha de mãos dadas com a vulnerabilidade e você deve estar preparado para combater.

A maioria das pessoas protege seus computadores com antivírus e suas redes Wi-Fi com senhas fortes. No entanto, esquecemos de proteger as “portas invisíveis”: as conexões Bluetooth. Neste artigo, vamos dissecar tecnicamente como dispositivos inofensivos — como fones e caixas bluetooth são expostos em sua rede doméstica e soundbars — podem se tornar vetores de ataque, e como você pode fechar essas brechas sem deixar de usar seus gadgets favoritos.

“Segurança também é hardware. Fones com Bluetooth 5.3, como o JBL 770NC, possuem protocolos de criptografia muito superiores aos modelos antigos, além de app para updates.”

O Protocolo da Confiança: Como o Bluetooth Funciona (e Falha)

como fones e caixas bluetooth são expostos

Para entender o risco, precisamos entender o “aperto de mão” (ou Handshake).

Quando você conecta seu fone à TV pela primeira vez, ocorre o Pareamento. Nesse momento, os dois dispositivos geram uma Link Key (Chave de Vinculação). Pense nisso como uma aliança digital. Nas próximas vezes que você ligar o fone, ele não pede permissão novamente; a TV reconhece a “aliança” e abre a porta imediatamente. E você precisa saber como fones e caixas bluetooth são expostos dessa forma.

É aqui que mora o perigo técnico. Vulnerabilidades conhecidas, como o BIAS (Bluetooth Impersonation Attacks) e o KNOB (Key Negotiation of Bluetooth), exploram justamente essa confiança cega.

Se um atacante estiver dentro do alcance do sinal (cerca de 10 a 100 metros, dependendo da classe do Bluetooth) e capturar o momento dessa conexão, ele pode, teoricamente, forçar uma negociação de segurança mais baixa ou clonar a identidade do seu dispositivo.

O Ataque de “Spoofing”: O Impostor na Sala

O cenário não é de ficção científica. Imagine que você tem uma caixa de som Bluetooth genérica, daquelas baratas que compramos em promoções, pareada com sua Smart TV.

Esses dispositivos periféricos (fones, caixas de som, teclados) geralmente possuem firmwares (o sistema interno) desatualizados e com pouca segurança. Um invasor pode usar uma técnica chamada MAC Address Spoofing.

- A Clonagem: O invasor identifica o endereço MAC (a identidade única) da sua caixa de som vulnerável.

- A Desconexão Forçada: Ele envia um sinal de ruído que desconecta sua caixa de som real da TV.

- A Substituição: Imediatamente, o computador do invasor assume a identidade da caixa de som. A sua TV, buscando retomar a conexão com o dispositivo “conhecido”, aceita o impostor automaticamente.

Para a TV, ela está falando com a sua caixa de som. Na realidade, ela abriu um canal direto de dados com o computador do atacante.

O Pulo do Gato: Movimento Lateral para a Rede Wi-Fi

“Mas Fernando, como fones e caixas bluetooth são expostos e o que o hacker vai fazer? Ouvir o áudio da minha TV?” Não. O objetivo raramente é o áudio. O alvo é o que chamamos de Movimento Lateral.

Smart TVs modernas são, essencialmente, computadores conectados à sua rede Wi-Fi principal — a mesma onde você acessa o banco no celular e trabalha no notebook. Como fones e caixas bluetooth são expostos se a TV possuir vulnerabilidades de software não corrigidas (o que é comum, já que pouca gente atualiza a TV), o atacante que agora tem uma conexão Bluetooth estável com ela pode tentar explorar falhas no sistema operacional da TV (como o Tizen, WebOS ou Android TV) para “saltar” para dentro da rede Wi-Fi.

Uma vez dentro da rede, a barreira do roteador foi ultrapassada, é ai que posso dizer como fones e caixas bluetooth são expostos, e quando chega nesse ponto, a vulnerabilidade já é passado e o estrago e aconteceu.

O Perigo dos “Zumbis”: Caixas de Som e Dispositivos Esquecidos

Aqui está o ponto cego da maioria dos usuários: o lixo digital.

Sabe aquela caixa de som que você levou para a praia há dois anos, pareou com o celular de três amigos e nunca mais resetou? Ou aquele fone velho que você vendeu ou deu para alguém, mas que ainda está na lista de “Dispositivos Conhecidos” da sua TV?

Cada dispositivo antigo pareado é uma chave da sua casa espalhada por aí. Se um dispositivo desses for comprometido (mesmo que não esteja na sua casa), ou se a lista de dispositivos confiáveis da sua TV estiver cheia de aparelhos que não recebem mais atualizações de segurança, você está aumentando sua superfície de ataque.

Dispositivos IoT (Internet das Coisas) baratos, como lâmpadas Bluetooth e caixas de som sem marca, são notórios por não terem criptografia forte. Eles são as janelas abertas do seu castelo digital.

Protocolo de Defesa: Blindando sua Casa de como fones e caixas bluetooth são expostos

Não precisamos entrar em pânico e voltar a usar cabos. Precisamos de Higiene Cibernética. Aqui está o checklist técnico para mitigar os riscos de como fones e caixas bluetooth são expostos:

- Segregação de Rede (VLANs/Rede de Convidados): A medida mais eficaz. Configure seu roteador para ter uma “Rede de Convidados” (Guest Network). Conecte sua Smart TV e dispositivos IoT (como Alexa e caixas inteligentes) apenas nessa rede. Deixe sua rede principal exclusiva para computadores e celulares com dados sensíveis. Se a TV for invadida, o atacante ficará preso na rede de convidados, sem acesso aos seus dados bancários. “Se o seu roteador é antigo e não permite criar uma rede separada para sua TV, está na hora de blindar sua casa. O Archer AX53 permite isolar dispositivos IoT facilmente.”

- O “Zero Trust” do Bluetooth: Vá nas configurações da sua TV e do seu celular agora. Olhe a lista de dispositivos pareados. Se você não usa aquele fone há 3 meses, clique em “Esquecer” ou “Desparear”. Mantenha a lista limpa. Só confie no que está em uso ativo.

- Patch Management (Atualizações): Parece chato, mas é vital. TVs, fones de ouvido de marcas renomadas (Sony, Apple, Samsung, JBL) e caixas de som recebem atualizações de firmware que fecham portas para ataques como o BlueBorne. Baixe o app do fabricante e verifique se há updates.

- Invisibilidade: Muitas TVs ficam com o Bluetooth “Visível” o tempo todo por padrão. Explore os menus e desligue a “Visibilidade” ou “Descoberta”. O dispositivo deve estar visível apenas nos 10 segundos que você leva para parear um novo aparelho.

“Sua TV parou de receber atualizações? Não precisa trocar de TV. Conecte um Fire TV Stick e use o Bluetooth dele, que conta com atualizações de segurança constantes da Amazon.”

Conclusão

A segurança da informação não é sobre construir muros intransponíveis, mas sobre colocar tantas trancas na porta que o invasor prefira desistir e procurar uma casa mais fácil. Seus fones e caixas de som são maravilhas da tecnologia moderna, mas exigem gerenciamento. Ao aplicar essas camadas de segurança, você garante que a única coisa entrando na sua sala através do Bluetooth seja a sua música favorita.

“O Archer AX53 permite isolar dispositivos IoT facilmente.“

“O Que é Servidor VPS? O Guia Definitivo para Abandonar a Hospedagem Lenta”